Diferencia entre revisiones de «Implementación de una instancia zona directa-encaminamiento»

| Línea 1: | Línea 1: | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

<br /> | <br /> | ||

Este artículo ha sido traducido por un software de traducción automática. Usted puede ver el origen artículo [[:fr:Deploiement d'une instance en zone direct-routing|aquí]].<br /><span data-translate="fr"></span> | Este artículo ha sido traducido por un software de traducción automática. Usted puede ver el origen artículo [[:fr:Deploiement d'une instance en zone direct-routing|aquí]].<br /><span data-translate="fr"></span> | ||

| + | |||

| + | <span data-link_translate_de_title="Bereitstellen von einer Instanz Zone direkt-routing" data-link_translate_de_url="Bereitstellen+von+einer+Instanz+Zone+direkt-routing"></span>[[:fr::de:Bereitstellen von einer Instanz Zone direkt-routing]][[:fr:de:Bereitstellen von einer Instanz Zone direkt-routing]] | ||

| + | |||

| + | |||

| + | |||

| Línea 17: | Línea 16: | ||

| − | 2. Implementación de una zona de | + | 2. Implementación de una zona de insta <span class="notranslate">Direct-Routing</span> |

| − | a. | + | a. implementa |

| − | 1) Para conectar a la interfaz web de <span class="notranslate">Cloud</span> Ikoula público escriba la | + | 1) Para conectar a la interfaz web de <span class="notranslate">Cloud</span> Ikoula público escriba la direc https://cloudstack.ikoula.com/client/ entonces tu login detalles ya que fueron proporcionados a usted por correo para la entrega de su cuenta. |

| Línea 29: | Línea 28: | ||

| − | Tras haber conectado a su interfaz de gestión se enfrentará en la siguiente pantalla : | + | Tras haber conectado a su interfaz de gestión se enfrentará en la siguiente pantalla : |

| Línea 35: | Línea 34: | ||

| − | 2) Haga clic en 'Cuerpos' en el menú vertical de la | + | 2) Haga clic en 'Cuerpos' en el menú vertical de la izqui : |

| Línea 41: | Línea 40: | ||

| − | 3) Haga clic en 'Añadir una instancia' : | + | 3) Haga clic en 'Añadir una instancia' : |

| Línea 47: | Línea 46: | ||

| − | 4) Se abre el Asistente de | + | 4) Se abre el Asistente de implementació : |

| − | Paso 1 "Configuración" : | + | Paso 1 "Configuración" : |

| − | Seleccione la zona 3 en la lista desplegable : | + | Seleccione la zona 3 en la lista desplegable : |

| Línea 60: | Línea 59: | ||

| − | Paso 2 "Seleccione una plantilla" : | + | Paso 2 "Seleccione una plantilla" : |

| − | Seleccione el sistema operativo que desee de la lista desplegable de los modelos propuesto en la ficha 'Patrocinado' : | + | Seleccione el sistema operativo que desee de la lista desplegable de los modelos propuesto en la ficha 'Patrocinado' : |

| Línea 70: | Línea 69: | ||

| − | Paso 3 "Proporciona el | + | Paso 3 "Proporciona el cál : |

| − | Seleccione la oferta de cálculo que desee entre las configuraciones propuestas : | + | Seleccione la oferta de cálculo que desee entre las configuraciones propuestas : |

| Línea 77: | Línea 76: | ||

| − | Paso 4 "Ofertas de disco de datos" : | + | Paso 4 "Ofertas de disco de datos" : |

| − | Dejar no comprobado "gracias", la instancia se implementará con un solo disco de 50GB | + | Dejar no comprobado "gracias", la instancia se implementará con un solo disco de 50GB llamad <span class="notranslate">ROOTDISK</span> con una partición LVM para que usted deje la posibilidad de ajustar el tamaño de sus particiones. |

| Línea 86: | Línea 85: | ||

| − | Sin embargo, si usted quiere agregar un disco de datos | + | Sin embargo, si usted quiere agregar un disco de datos <span class="notranslate">(DATADISK)</span> Además su <span class="notranslate">ROOTDISK</span> de 50Ir, compr <span class="notranslate">« Data disk »</span> a continuación, arrastre el cursor para obtener el tamaño deseado (1) o introduzca el tamaño directame (2). A <span class="notranslate">DATADISK</span> se limita a 2Para. |

| Línea 92: | Línea 91: | ||

| − | Paso 5 "Afinidad" : | + | Paso 5 "Afinidad" : |

| − | Con respecto a la implementación de nuestro ensayo, no tenemos ningún grupo de afinidad, así que usted puede hacer clic en «Next» : | + | Con respecto a la implementación de nuestro ensayo, no tenemos ningún grupo de afinidad, así que usted puede hacer clic en «Next» : |

| Línea 99: | Línea 98: | ||

| − | Paso 6 'Red' : | + | Paso 6 'Red' : |

| − | Con respecto a nuestra primera implementación, seleccione el grupo de | + | Con respecto a nuestra primera implementación, seleccione el grupo de se <span class="notranslate">« default »</span> Haga clic en 'Siguiente' : |

| Línea 106: | Línea 105: | ||

| − | Paso 7 "Revisar" : | + | Paso 7 "Revisar" : |

| − | En este último paso, dar un nombre a tu voluntad de instancia y luego aparecen en su interfaz <span class="notranslate">Cloud</span> | + | En este último paso, dar un nombre a tu voluntad de instancia y luego aparecen en su interfaz <span class="notranslate">Cloud</span> públ (Aunque es opcional, se recomienda encarecidame). Entonces comprobar que toda información es buena (Proporciona computación, grupos de seguridad, etc....;) : |

| Línea 113: | Línea 112: | ||

| − | La instancia aparece en la lista de los cuerpos en estado | + | La instancia aparece en la lista de los cuerpos en estado <span class="notranslate">« Creating »</span> |

| Línea 125: | Línea 124: | ||

| − | Una segunda ventana emergente dice que la tarea de agregar la instancia completa : | + | Una segunda ventana emergente dice que la tarea de agregar la instancia completa : |

| Línea 131: | Línea 130: | ||

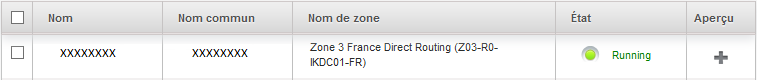

| − | La nueva instancia aparece ahora en estado | + | La nueva instancia aparece ahora en estado <span class="notranslate">« running »</span>, está listo para ser utilizad : |

| Línea 140: | Línea 139: | ||

| − | + | Grupos de seguridad proporcionan una forma para aislar el tráfico de las instancias. Un grupo de seguridad es un grupo que filtra el tráfico entrante y saliente según un conjunto de reglas, decir 'Reglas de entrada' y "Reglas de salida. | |

| Línea 149: | Línea 148: | ||

| − | Cualquier usuario puede implementar un número de grupos de seguridad adicional. Cuando se inicia una nueva máquina virtual, se asigna al grupo de seguridad por defecto salvo que se especifique otro grupo de seguridad definida por el usuario. | + | Cualquier usuario puede implementar un número de grupos de seguridad adicional. Cuando se inicia una nueva máquina virtual, se asigna al grupo de seguridad por defecto salvo que se especifique otro grupo de seguridad definida por el usuario. |

| Línea 161: | Línea 160: | ||

| − | c. Cómo permitir una conexión SSH a su máquina | + | c. Cómo permitir una conexión SSH a su máquina virtual en un grupo de seguridad <span class="notranslate">(Direct-Routing)</span>. |

| Línea 167: | Línea 166: | ||

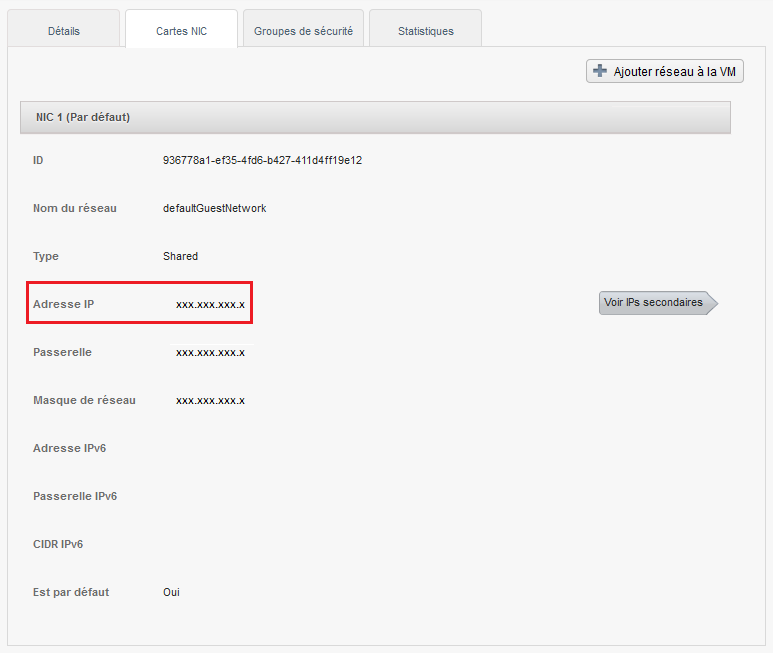

| − | Haga clic en el nombre de tu instancia y luego ir a la pestaña "Tarjetas NIC" y la nota /copiar la dirección IP de la | + | Haga clic en el nombre de tu instancia y luego ir a la pestaña "Tarjetas NIC" y la nota/copiar la dirección IP de la instanci (XXX.Xx.xxx.xx). |

| Línea 173: | Línea 172: | ||

| − | 2) Crear la regla en el grupo de seguridad para permitir las conexiones SSH : | + | 2) Crear la regla en el grupo de seguridad para permitir las conexiones SSH : |

| − | Puede conectarse a la instancia a través de SSH, es necesario crear una regla de entrada que permite la conexión. En efecto por defecto, se filtran todas las conexiones, entrada (desde el exterior a su instancia ) y salida (la instancia exterior ). Para conectarse mediante SSH necesita abra en la entrada. | + | Puede conectarse a la instancia a través de SSH, es necesario crear una regla de entrada que permite la conexión. En efecto por defecto, se filtran todas las conexiones, entrada (desde el exterior a su instancia ) y salida (la instancia exterior ). Para conectarse mediante SSH necesita abra en la entrada. |

| − | + | Haga clic en 'Red' en el menú vertical de la izquier : | |

| Línea 185: | Línea 184: | ||

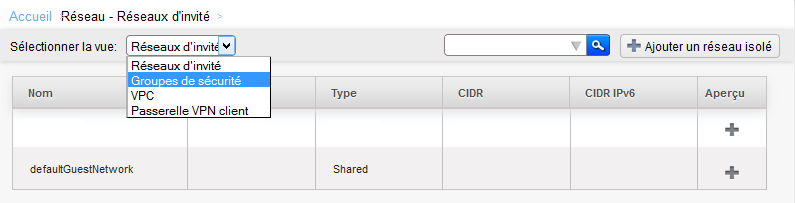

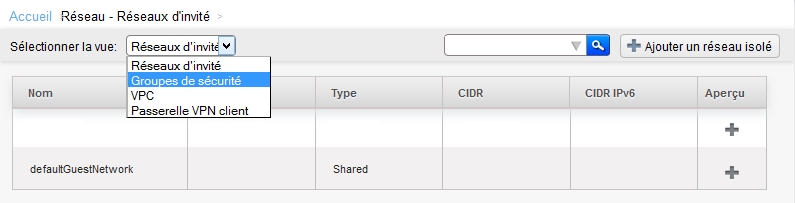

| − | Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' : | + | Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' : |

| Línea 191: | Línea 190: | ||

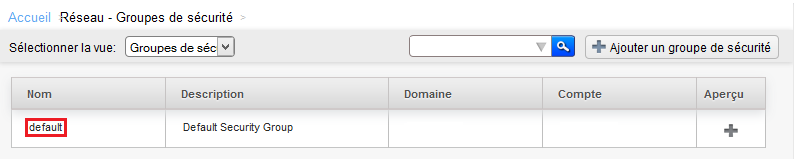

| − | Haga clic | + | Haga clic entonc <span class="notranslate">« default »</span> Es creado por el grupo de seguridad predeterminado en el que han desplegado su instancia : |

| Línea 197: | Línea 196: | ||

| − | Para crear la regla, haga clic en la ficha Estado de entrada, deja marcada CIDR, seleccione el protocolo TCP, entrar 22 Start port y end port y especificar la dirección IP o red desde la que desea conectar en formato CIDR en campo CIDR y haga clic en 'Agregar' : | + | Para crear la regla, haga clic en la ficha Estado de entrada, deja marcada CIDR, seleccione el protocolo TCP, entrar 22 Start port y end port y especificar la dirección IP o red desde la que desea conectar en formato CIDR en campo CIDR y haga clic en 'Agregar' : |

| Línea 206: | Línea 205: | ||

| − | d. crear reglas para permitir las conexiones entre las máquinas virtuales en un grupo de seguridad <span class="notranslate">(Direct-Routing)</span>, | + | d. crear reglas para permitir las conexiones entre las máquinas virtuales en un grupo de seguridad <span class="notranslate">(Direct-Routing)</span>, ejemplo |

| − | Inicie una sesión en la interfaz | + | Inicie una sesión en la interfaz <span class="notranslate">Cloud</span> público a Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Haga clic en 'Red' en el menú vertical izquierdo : | |

| Línea 218: | Línea 217: | ||

| − | Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' : | + | Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' : |

| Línea 224: | Línea 223: | ||

| − | Haga clic en el nombre del grupo de seguridad que desea añadir o quitar reglas : | + | Haga clic en el nombre del grupo de seguridad que desea añadir o quitar reglas : |

| Línea 230: | Línea 229: | ||

| − | Haga clic en la pestaña "Reglas de entrada" Si quiere configurar una regla de entrante : | + | Haga clic en la pestaña "Reglas de entrada" Si quiere configurar una regla de entrante : |

| Línea 236: | Línea 235: | ||

| − | A. dejar que las peticiones | + | A. dejar que las peticiones IC (PING) entre sus instanci : |

| − | 1- | + | 1- Compr <span class="notranslate">« Account »</span>. |

| − | 2- Seleccione el protocolo para permitir que | + | 2- Seleccione el protocolo para permitir que TCP/UDP/ICMP. |

3- El puerto de salida para permitir TCP /UDP o ICMP tipo de ICMP. | 3- El puerto de salida para permitir TCP /UDP o ICMP tipo de ICMP. | ||

| Línea 247: | Línea 246: | ||

4- El puerto de fin para permitir TCP /UDP o ICMP de tipo ICMP. | 4- El puerto de fin para permitir TCP /UDP o ICMP de tipo ICMP. | ||

| − | 5- Nombre de la cuenta | + | 5- Nombre de la cuenta CloudStack (su inicio ). |

6- El nombre de su grupo de seguridad, en nuestro caso <span class="notranslate">« default »</span>. | 6- El nombre de su grupo de seguridad, en nuestro caso <span class="notranslate">« default »</span>. | ||

| Línea 255: | Línea 254: | ||

| − | La regla anterior le permite autorizar el ping entre las máquinas virtuales para el grupo de | + | La regla anterior le permite autorizar el ping entre las máquinas virtuales para el grupo de segurid <span class="notranslate">« default »</span>. |

| − | + | Not : para aceptar tráfico sólo entrante a uno otro grupo de seguridad, ingrese el CloudStack cuenta nombre y el nombre de una seguridad del grupo ya ha sido definido en esta cuenta. | |

| Línea 264: | Línea 263: | ||

| − | B. | + | B. permitir conexiones SSH entre sus instancias (Abrir puerto 22) : |

| Línea 270: | Línea 269: | ||

| − | C. | + | C. permitir conexiones de MySQL entre sus instancias (Abrir puerto 3306) : |

| Línea 276: | Línea 275: | ||

| − | D. | + | D. permitir todas las conexiones entre sus instancias (Abrir todos los puer) : |

| Línea 282: | Línea 281: | ||

| − | e. Cómo configurar reglas de Firewall de tráfico entrando en un grupo de seguridad <span class="notranslate">(Direct-Routing)</span>. | + | e. Cómo configurar reglas de Firewall de tráfico entrando en un grupo de seguridad <span class="notranslate">(Direct-Routing)</span>. |

| − | Inicie una sesión en la interfaz | + | Inicie una sesión en la interfaz <span class="notranslate">Cloud</span> público a Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Haga clic en 'Red' en el menú vertical izquierdo : | |

| Línea 294: | Línea 293: | ||

| − | Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' : | + | Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' : |

| Línea 300: | Línea 299: | ||

| − | Haga clic en el nombre del grupo de seguridad que desea añadir o quitar reglas : | + | Haga clic en el nombre del grupo de seguridad que desea añadir o quitar reglas : |

| Línea 306: | Línea 305: | ||

| − | Haga clic en la pestaña "Reglas de entrada" Si quiere configurar una regla de entrante : | + | Haga clic en la pestaña "Reglas de entrada" Si quiere configurar una regla de entrante : |

| Línea 312: | Línea 311: | ||

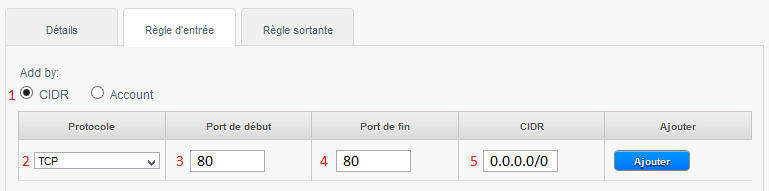

| − | En el siguiente ejemplo creamos una regla que permite las conexiones entrantes en el puerto 80 (tráfico | + | En el siguiente ejemplo creamos una regla que permite las conexiones entrantes en el puerto 80 (tráfico h) cualquiera que sea la fu (CIDR 0.0.0.0/0 significa cualquier fuente, es decir, los CIDR ). |

| Línea 318: | Línea 317: | ||

| − | 1 | + | 1 -Comprobar 'CIDR'. |

| − | 2 | + | 2 -Elija el protocolo para permitir que entre TCP/UDP/ICMP. |

| − | 3 -Indicar el puerto de salida para permitir un rango de puertos (Si especifica el mismo puerto en Puerto de inicio y final de puerto sólo se abrirá para este puerto como en el ejemplo abajo ). | + | 3 -Indicar el puerto de salida para permitir un rango de puertos (Si especifica el mismo puerto en Puerto de inicio y final de puerto sólo se abrirá para este puerto como en el ejemplo abajo ). |

| − | 4 -Indicar el puerto final en un rango de puertos (Si especifica el mismo puerto en Puerto de inicio y final de puerto sólo se abrirá para este puerto como en el ejemplo abajo ). | + | 4 -Indicar el puerto final en un rango de puertos (Si especifica el mismo puerto en Puerto de inicio y final de puerto sólo se abrirá para este puerto como en el ejemplo abajo ). |

| − | 5 | + | 5 -Indica el origen CIDR para permitir, ejemplo 0.0.0.0/0 para permitir que todo el mundo, tu dirección IP púb (de que usted conecte ) seguido /32 para permitir sólo su dirección IP o dirección de red CIDR (XX.XX.XX.X/XX, con /xx = /16 para una red con una máscara 255.255.0.0 cua 16pedacitos de la red por ejemplo). |

| Línea 332: | Línea 331: | ||

| − | Otros ejemplos de reglas entrantes : | + | Otros ejemplos de reglas entrantes : |

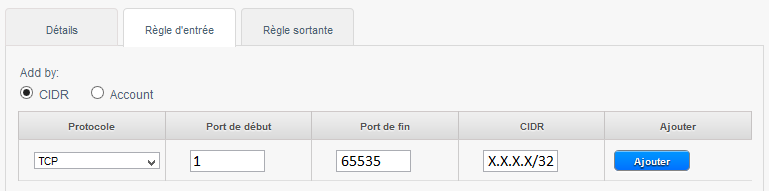

| − | 1) Para permitir conexiones entrantes del puerto TCP 1 à 65535 (todos los | + | 1) Para permitir conexiones entrantes del puerto TCP 1 à 65535 (todos los pue) en todas las instancias del grupo de seguridad de una fuente a una IP pública específica dirección CIDR (Introduzca su dirección IP pública seguid /32) : |

| Línea 341: | Línea 340: | ||

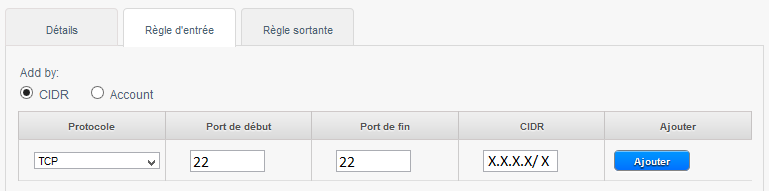

| − | 2) Para permitir las conexiones SSH en el | + | 2) Para permitir las conexiones SSH en el puert 22 en todas las instancias del grupo de seguridad desde la fuente de un específico de red CIDR : |

| Línea 347: | Línea 346: | ||

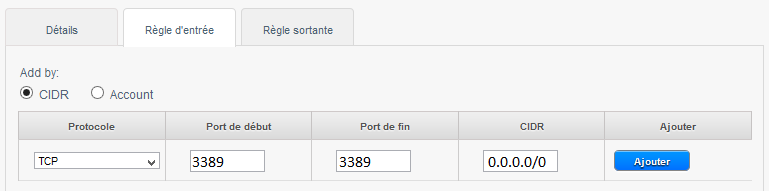

| − | 3) Para permitir las conexiones RDP /nuestros cuerpos de cualquier escritorio remoto fuente (CIDR 0.0.0.0/0) : | + | 3) Para permitir las conexiones RDP/nuestros cuerpos de cualquier escritorio remoto fuente (CIDR 0.0.0.0/0) : |

| Línea 353: | Línea 352: | ||

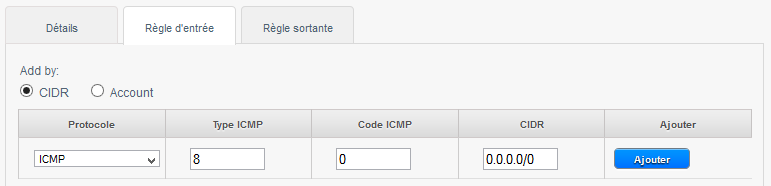

| − | 4) Para permitir el ping (Protocolo ICMP, | + | 4) Para permitir el ping (Protocolo ICMP, tip 8, có 0) nuestros cuerpos de cualquier fuente (CIDR 0.0.0.0/0) : |

| Línea 359: | Línea 358: | ||

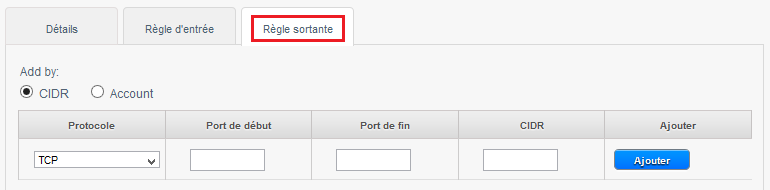

| − | f. Cómo para configurar reglas de Firewall de salida en un grupo de seguridad ( | + | f. Cómo para configurar reglas de Firewall de salida en un grupo de seguridad (Direct-Routing). |

| − | Inicie una sesión en la interfaz | + | Inicie una sesión en la interfaz <span class="notranslate">Cloud</span> público a Ikoul : https://cloudstack.ikoula.com/client/ |

| − | + | Haga clic en 'Red' en el menú vertical izquierdo : | |

| Línea 371: | Línea 370: | ||

| − | Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' : | + | Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' : |

| Línea 377: | Línea 376: | ||

| − | Haga clic en el grupo de seguridad que desea añadir o quitar reglas : | + | Haga clic en el grupo de seguridad que desea añadir o quitar reglas : |

| Línea 383: | Línea 382: | ||

| − | Haga clic en la ficha "Regla saliente" Si desea configurar una regla de salida : | + | Haga clic en la ficha "Regla saliente" Si desea configurar una regla de salida : |

| Línea 395: | Línea 394: | ||

| − | 1 | + | 1 -Comprobar 'CIDR'. |

| − | 2 -Elegir el protocolo que desea permitir entre TCP/UDP/ICMP. | + | 2 -Elegir el protocolo que desea permitir entre TCP/UDP/ICMP. |

3 -Indicar el puerto de salida para permitir. | 3 -Indicar el puerto de salida para permitir. | ||

| Línea 403: | Línea 402: | ||

4 -Indicar el puerto de fin para permitir. | 4 -Indicar el puerto de fin para permitir. | ||

| − | + | Not : para permitir sólo un único puerto, especificar el mismo puerto al principio y al final. | | |

| − | 5 | + | 5 -Indicar el destino de CIDR para permitir la conexión de la instancia a esta IP. |

| Línea 411: | Línea 410: | ||

| − | Ejemplos de reglas salientes : | + | Ejemplos de reglas salientes : |

| − | 1) Permitir a ping (Protocolo ICMP, | + | 1) Permitir a ping (Protocolo ICMP, tip 8, có 0) Desde las instancias de cualquier destino (CIDR 0.0.0.0/0) : |

| Línea 420: | Línea 419: | ||

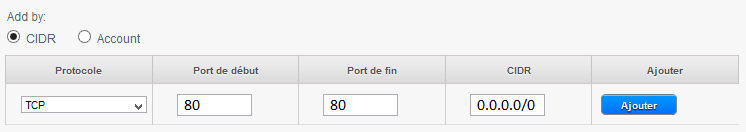

| − | 2) Permite conexiones http | + | 2) Permite conexiones http (Puerto 80/ navegación web típico ) Desde las instancias de cualquier servidor web (CIDR 0.0.0.0/0) : |

| Línea 431: | Línea 430: | ||

<!-- Fin de l'article --> | <!-- Fin de l'article --> | ||

<br /><br /> | <br /><br /> | ||

| − | Este artículo parecía que ser | + | Este artículo parecía que ser ? <vote /> |

<!--T:5--> | <!--T:5--> | ||

Revisión del 15:04 6 oct 2015

Este artículo ha sido traducido por un software de traducción automática. Usted puede ver el origen artículo aquí.

fr::de:Bereitstellen von einer Instanz Zone direkt-routingfr:de:Bereitstellen von einer Instanz Zone direkt-routing

2. Implementación de una zona de insta Direct-Routing

a. implementa

1) Para conectar a la interfaz web de Cloud Ikoula público escriba la direc https://cloudstack.ikoula.com/client/ entonces tu login detalles ya que fueron proporcionados a usted por correo para la entrega de su cuenta.

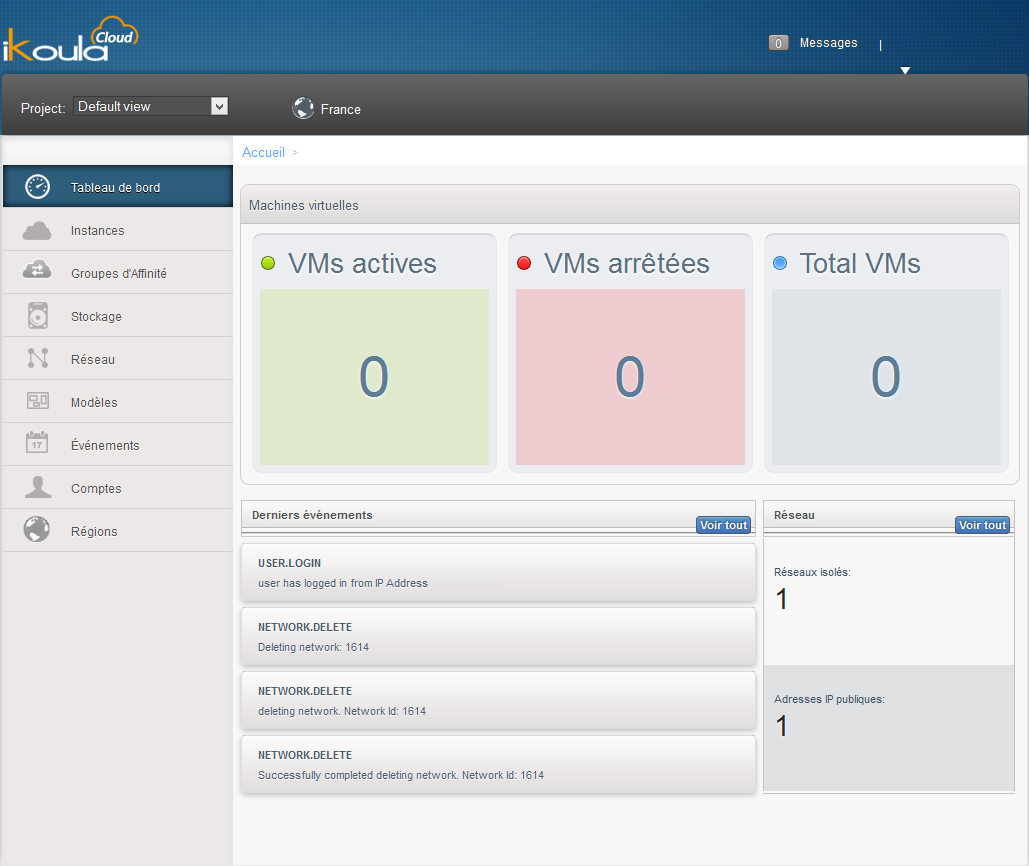

Tras haber conectado a su interfaz de gestión se enfrentará en la siguiente pantalla :

2) Haga clic en 'Cuerpos' en el menú vertical de la izqui :

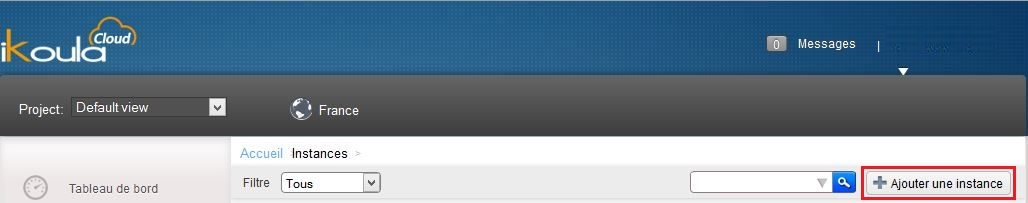

3) Haga clic en 'Añadir una instancia' :

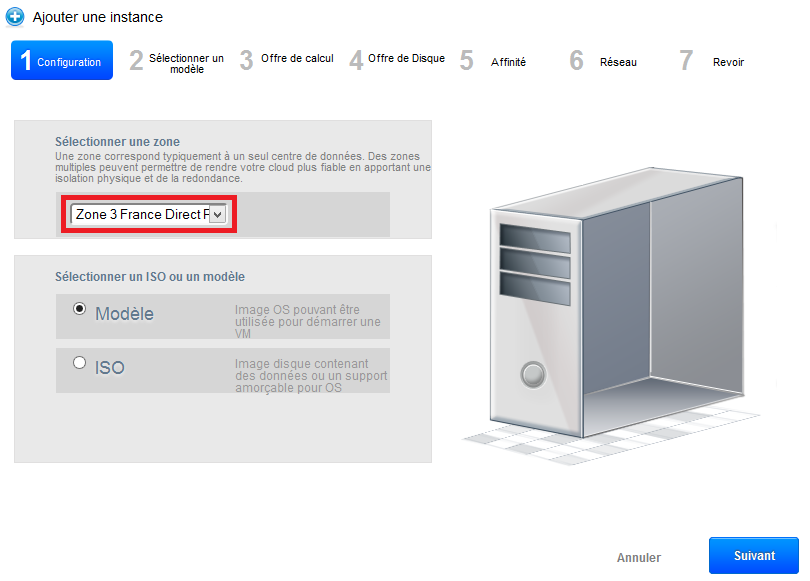

4) Se abre el Asistente de implementació :

Paso 1 "Configuración" :

Seleccione la zona 3 en la lista desplegable :

Dejó la selección 'Modelo' comprobada a continuación, haga clic en 'siguiente'.

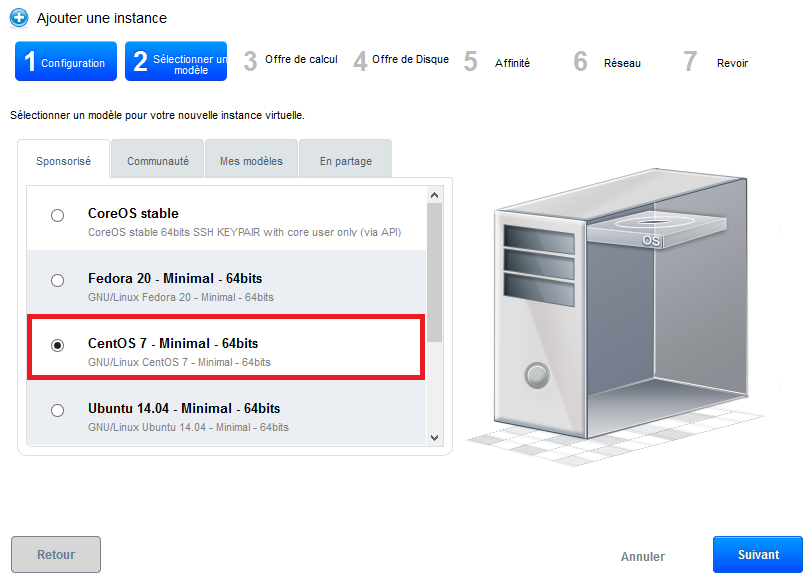

Paso 2 "Seleccione una plantilla" : Seleccione el sistema operativo que desee de la lista desplegable de los modelos propuesto en la ficha 'Patrocinado' :

Haga clic en 'siguiente'.

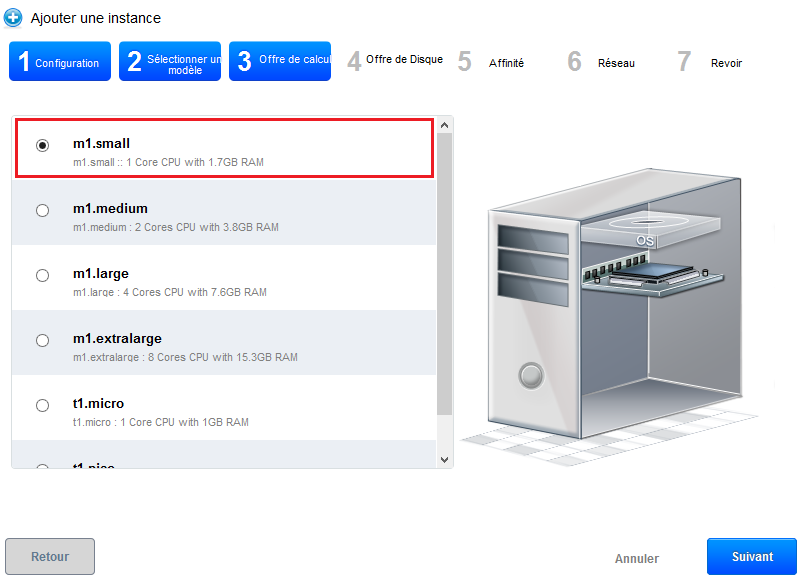

Paso 3 "Proporciona el cál :

Seleccione la oferta de cálculo que desee entre las configuraciones propuestas :

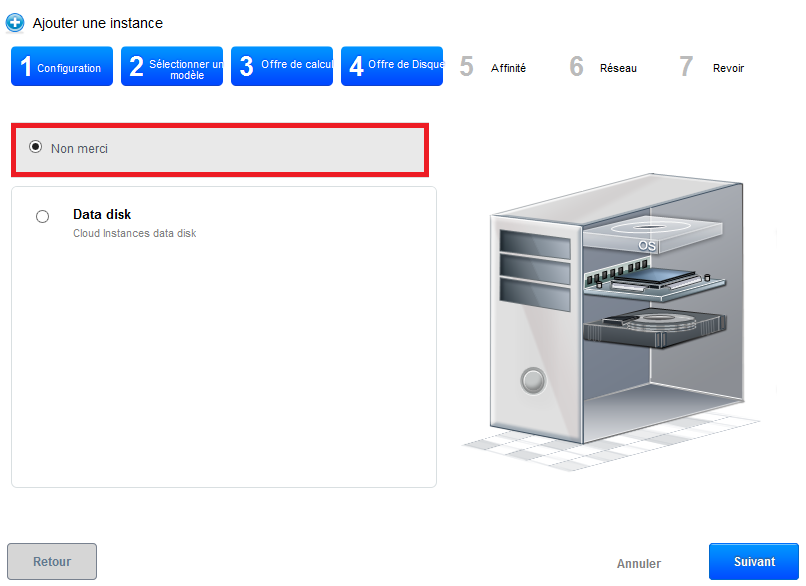

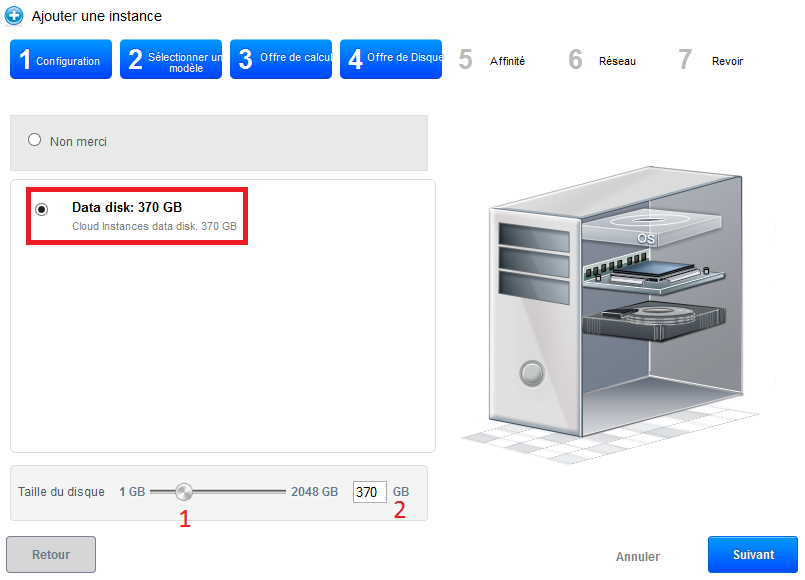

Paso 4 "Ofertas de disco de datos" :

Dejar no comprobado "gracias", la instancia se implementará con un solo disco de 50GB llamad ROOTDISK con una partición LVM para que usted deje la posibilidad de ajustar el tamaño de sus particiones.

Sin embargo, si usted quiere agregar un disco de datos (DATADISK) Además su ROOTDISK de 50Ir, compr « Data disk » a continuación, arrastre el cursor para obtener el tamaño deseado (1) o introduzca el tamaño directame (2). A DATADISK se limita a 2Para.

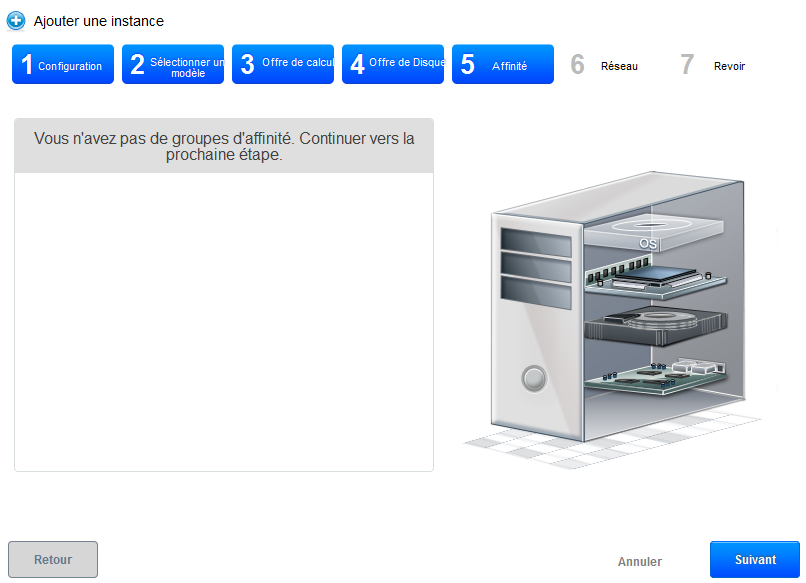

Paso 5 "Afinidad" :

Con respecto a la implementación de nuestro ensayo, no tenemos ningún grupo de afinidad, así que usted puede hacer clic en «Next» :

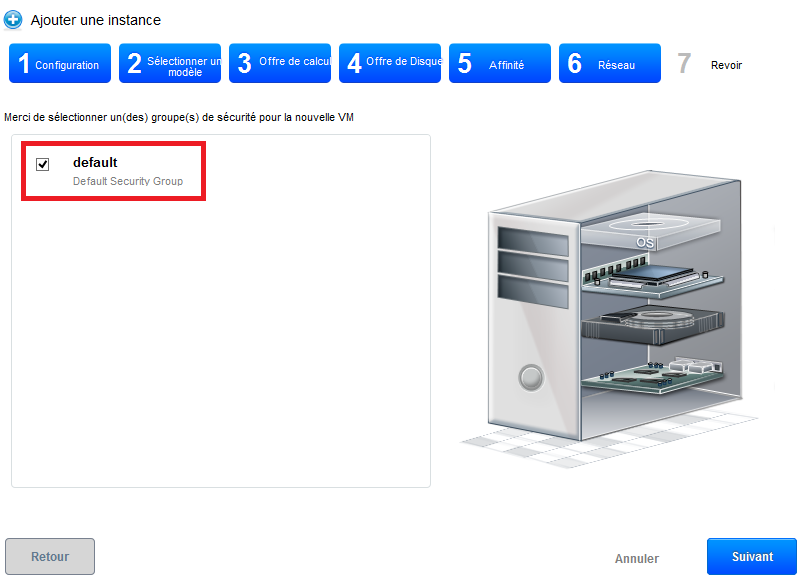

Paso 6 'Red' : Con respecto a nuestra primera implementación, seleccione el grupo de se « default » Haga clic en 'Siguiente' :

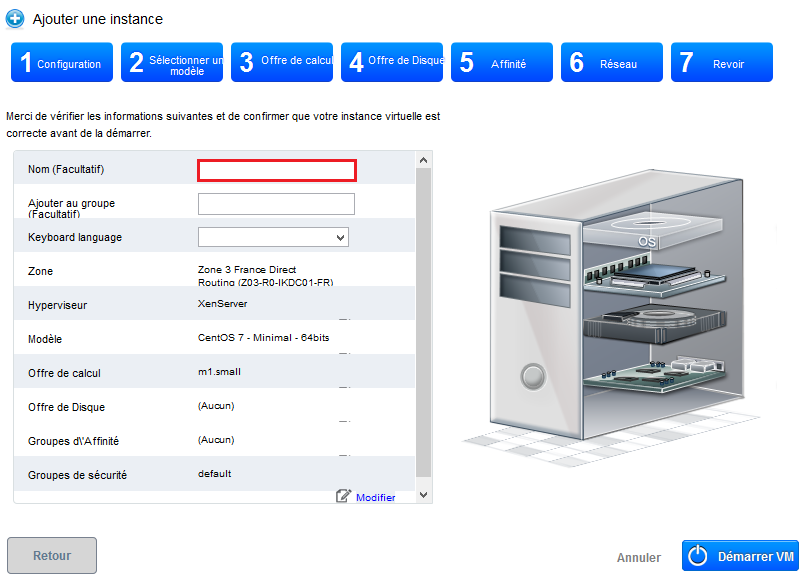

Paso 7 "Revisar" :

En este último paso, dar un nombre a tu voluntad de instancia y luego aparecen en su interfaz Cloud públ (Aunque es opcional, se recomienda encarecidame). Entonces comprobar que toda información es buena (Proporciona computación, grupos de seguridad, etc....;) :

La instancia aparece en la lista de los cuerpos en estado « Creating »

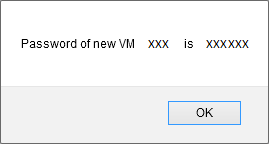

Unos segundos más tarde un pop-up ventana se abre para mostrar la contraseña generada de la nueva instancia, usted debe observar /copiar porque es la contraseña del sistema para la instancia que por lo tanto servirá para conectar con ella.

Una segunda ventana emergente dice que la tarea de agregar la instancia completa :

La nueva instancia aparece ahora en estado « running », está listo para ser utilizad :

b. Introducción a los grupos de seguridad.

Grupos de seguridad proporcionan una forma para aislar el tráfico de las instancias. Un grupo de seguridad es un grupo que filtra el tráfico entrante y saliente según un conjunto de reglas, decir 'Reglas de entrada' y "Reglas de salida.

Estas reglas de filtro de tráfico de red basan en la dirección IP o la red que intenta comunicarse con la instancia (s).

Cada cuenta de CloudStack viene con un grupo de seguridad predeterminada que prohíbe todo el tráfico entrante y permite todo el tráfico saliente como no es creada ninguna entrada de regla o regla de salida.

Cualquier usuario puede implementar un número de grupos de seguridad adicional. Cuando se inicia una nueva máquina virtual, se asigna al grupo de seguridad por defecto salvo que se especifique otro grupo de seguridad definida por el usuario.

Una máquina virtual puede ser un miembro de un número de grupos de seguridad. Una vez que una instancia se asigna a un grupo de seguridad, permanece en este grupo para el conjunto de su vida útil, se puede mover una instancia existente de una seguridad a otro grupo.

Puede modificar un grupo de seguridad quitando o agregando una serie de normas para la entrada y salida. Cuando lo haces, las nuevas reglas aplican a todas las instancias en el grupo, si está ejecutando o parado.

Si cualquier entrada es creado, entonces no se permite ningún tráfico entrante, con excepción de las respuestas a todo el tráfico que fue aclarado.

c. Cómo permitir una conexión SSH a su máquina virtual en un grupo de seguridad (Direct-Routing).

1) Primero debes recuperar la dirección ip de su vm

Haga clic en el nombre de tu instancia y luego ir a la pestaña "Tarjetas NIC" y la nota/copiar la dirección IP de la instanci (XXX.Xx.xxx.xx).

2) Crear la regla en el grupo de seguridad para permitir las conexiones SSH :

Puede conectarse a la instancia a través de SSH, es necesario crear una regla de entrada que permite la conexión. En efecto por defecto, se filtran todas las conexiones, entrada (desde el exterior a su instancia ) y salida (la instancia exterior ). Para conectarse mediante SSH necesita abra en la entrada.

Haga clic en 'Red' en el menú vertical de la izquier :

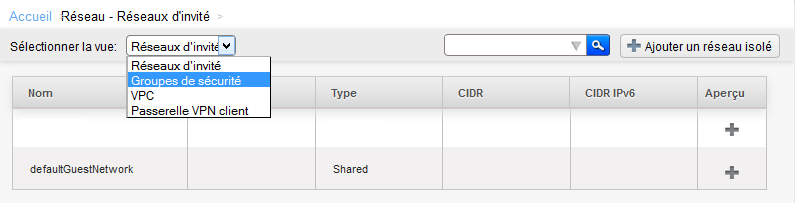

Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' :

Haga clic entonc « default » Es creado por el grupo de seguridad predeterminado en el que han desplegado su instancia :

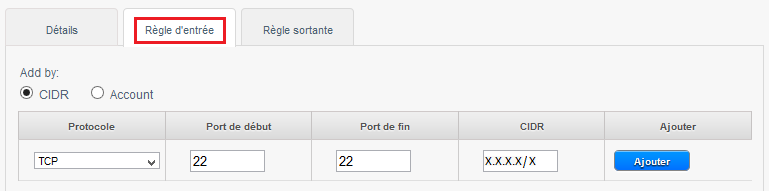

Para crear la regla, haga clic en la ficha Estado de entrada, deja marcada CIDR, seleccione el protocolo TCP, entrar 22 Start port y end port y especificar la dirección IP o red desde la que desea conectar en formato CIDR en campo CIDR y haga clic en 'Agregar' :

Ahora puede conectarse a la instancia a través de SSH.

d. crear reglas para permitir las conexiones entre las máquinas virtuales en un grupo de seguridad (Direct-Routing), ejemplo

Inicie una sesión en la interfaz Cloud público a Ikoul : https://cloudstack.ikoula.com/client/

Haga clic en 'Red' en el menú vertical izquierdo :

Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' :

Haga clic en el nombre del grupo de seguridad que desea añadir o quitar reglas :

Haga clic en la pestaña "Reglas de entrada" Si quiere configurar una regla de entrante :

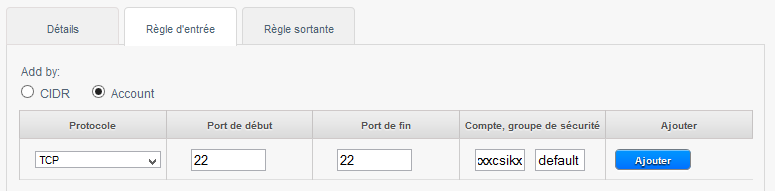

A. dejar que las peticiones IC (PING) entre sus instanci :

1- Compr « Account ».

2- Seleccione el protocolo para permitir que TCP/UDP/ICMP.

3- El puerto de salida para permitir TCP /UDP o ICMP tipo de ICMP.

4- El puerto de fin para permitir TCP /UDP o ICMP de tipo ICMP.

5- Nombre de la cuenta CloudStack (su inicio ).

6- El nombre de su grupo de seguridad, en nuestro caso « default ».

La regla anterior le permite autorizar el ping entre las máquinas virtuales para el grupo de segurid « default ».

Not : para aceptar tráfico sólo entrante a uno otro grupo de seguridad, ingrese el CloudStack cuenta nombre y el nombre de una seguridad del grupo ya ha sido definido en esta cuenta.

Para habilitar el tráfico entre máquinas virtuales dentro del grupo de seguridad que se edita ahora, escriba el nombre del actual Grupo de seguridad.

B. permitir conexiones SSH entre sus instancias (Abrir puerto 22) :

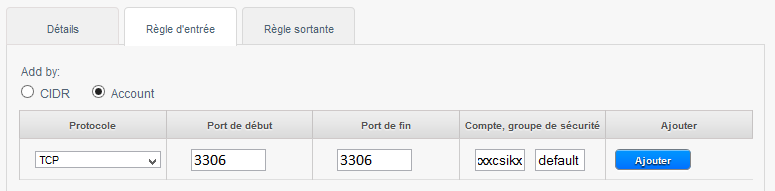

C. permitir conexiones de MySQL entre sus instancias (Abrir puerto 3306) :

D. permitir todas las conexiones entre sus instancias (Abrir todos los puer) :

e. Cómo configurar reglas de Firewall de tráfico entrando en un grupo de seguridad (Direct-Routing).

Inicie una sesión en la interfaz Cloud público a Ikoul : https://cloudstack.ikoula.com/client/

Haga clic en 'Red' en el menú vertical izquierdo :

Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' :

Haga clic en el nombre del grupo de seguridad que desea añadir o quitar reglas :

Haga clic en la pestaña "Reglas de entrada" Si quiere configurar una regla de entrante :

En el siguiente ejemplo creamos una regla que permite las conexiones entrantes en el puerto 80 (tráfico h) cualquiera que sea la fu (CIDR 0.0.0.0/0 significa cualquier fuente, es decir, los CIDR ).

Si tienes una máquina virtual como un servidor web se trata de la regla para crear para todo el mundo puede acceder a sus sitios.

1 -Comprobar 'CIDR'.

2 -Elija el protocolo para permitir que entre TCP/UDP/ICMP.

3 -Indicar el puerto de salida para permitir un rango de puertos (Si especifica el mismo puerto en Puerto de inicio y final de puerto sólo se abrirá para este puerto como en el ejemplo abajo ).

4 -Indicar el puerto final en un rango de puertos (Si especifica el mismo puerto en Puerto de inicio y final de puerto sólo se abrirá para este puerto como en el ejemplo abajo ).

5 -Indica el origen CIDR para permitir, ejemplo 0.0.0.0/0 para permitir que todo el mundo, tu dirección IP púb (de que usted conecte ) seguido /32 para permitir sólo su dirección IP o dirección de red CIDR (XX.XX.XX.X/XX, con /xx = /16 para una red con una máscara 255.255.0.0 cua 16pedacitos de la red por ejemplo).

Otros ejemplos de reglas entrantes :

1) Para permitir conexiones entrantes del puerto TCP 1 à 65535 (todos los pue) en todas las instancias del grupo de seguridad de una fuente a una IP pública específica dirección CIDR (Introduzca su dirección IP pública seguid /32) :

2) Para permitir las conexiones SSH en el puert 22 en todas las instancias del grupo de seguridad desde la fuente de un específico de red CIDR :

3) Para permitir las conexiones RDP/nuestros cuerpos de cualquier escritorio remoto fuente (CIDR 0.0.0.0/0) :

4) Para permitir el ping (Protocolo ICMP, tip 8, có 0) nuestros cuerpos de cualquier fuente (CIDR 0.0.0.0/0) :

f. Cómo para configurar reglas de Firewall de salida en un grupo de seguridad (Direct-Routing).

Inicie una sesión en la interfaz Cloud público a Ikoul : https://cloudstack.ikoula.com/client/

Haga clic en 'Red' en el menú vertical izquierdo :

Al llegar a la pantalla siguiente Seleccione la vista de 'Grupos de seguridad' :

Haga clic en el grupo de seguridad que desea añadir o quitar reglas :

Haga clic en la ficha "Regla saliente" Si desea configurar una regla de salida :

De forma predeterminada cuando no se crea ninguna regla de salida, todo el flujo de las máquinas virtuales para el grupo de seguridad está permitido así como relativos a las conexiones de esta salida.

/!\ Desde el momento en donde se agrega una regla de salida, cualquier salida está prohibida excepto como explícitamente permitido por las reglas agregadas (s).

1 -Comprobar 'CIDR'.

2 -Elegir el protocolo que desea permitir entre TCP/UDP/ICMP.

3 -Indicar el puerto de salida para permitir.

4 -Indicar el puerto de fin para permitir.

Not : para permitir sólo un único puerto, especificar el mismo puerto al principio y al final. |

5 -Indicar el destino de CIDR para permitir la conexión de la instancia a esta IP.

Ejemplos de reglas salientes :

1) Permitir a ping (Protocolo ICMP, tip 8, có 0) Desde las instancias de cualquier destino (CIDR 0.0.0.0/0) :

2) Permite conexiones http (Puerto 80/ navegación web típico ) Desde las instancias de cualquier servidor web (CIDR 0.0.0.0/0) :

Este artículo parecía que ser ?

Habilitar actualización automática de comentarios