Para proteger contra la exploración de puertos con portsentry

de:Zum Schutz vor der Untersuchung der Ports mit portsentry

nl:Te beschermen tegen het scannen van poorten met portsentry

it:Per proteggere contro la scansione delle porte con portsentry

pt:Para proteger contra a varredura de portas com portsentry

en:To protect against the scan of ports with portsentry

he:כדי להגן מפני הסריקה של יציאות עם portsentry

ro:Pentru a proteja împotriva scanarea de porturi cu portsentry

ru:Для защиты от сканирования портов с portsentry

ar:للحماية من مسح للمنافذ مع بورتسينتري

fr:Se protéger contre le scan de ports avec portsentry

Este artículo ha sido traducido por un software de traducción automática. Usted puede ver el origen artículo aquí.

Su Servidor pueden ser objeto de exploraciones de Puerto diferentes para identificar, por ejemplo, servicios que se encuentran en el lugar en su Servidor o incluso el sistema operativo instalado (por ejemplo, que permite a Nmap, ). Esta información luego podría ser aprovechada por una persona maliciosa para lograr la integridad de su Servidor.

Para protegerse contra estas prácticas, puede implementar portsentry que bloquea las direcciones IP de las conexiones en el origen de estas exploraciones.

Portsentry puede ser un complemento no 2Ban si quiere mejorar la seguridad de su Servidor. De hecho, fallan 2prohibir el bloqueo de las direcciones IP de las conexiones que realizan la autenticación sin éxito mientras que portsentry, realiza un bloqueo de direcciones IP que son con el objetivo de identificar puertos abiertos en su Servidor. Ambos paquetes pueden ser complementarias y así mejorar la seguridad de su Servidor.

Empezamos por continuar con la instalación del paquete que nos ocupa con el siguiente comando :

root@flex:~# apt-get update && apt-get install portsentry

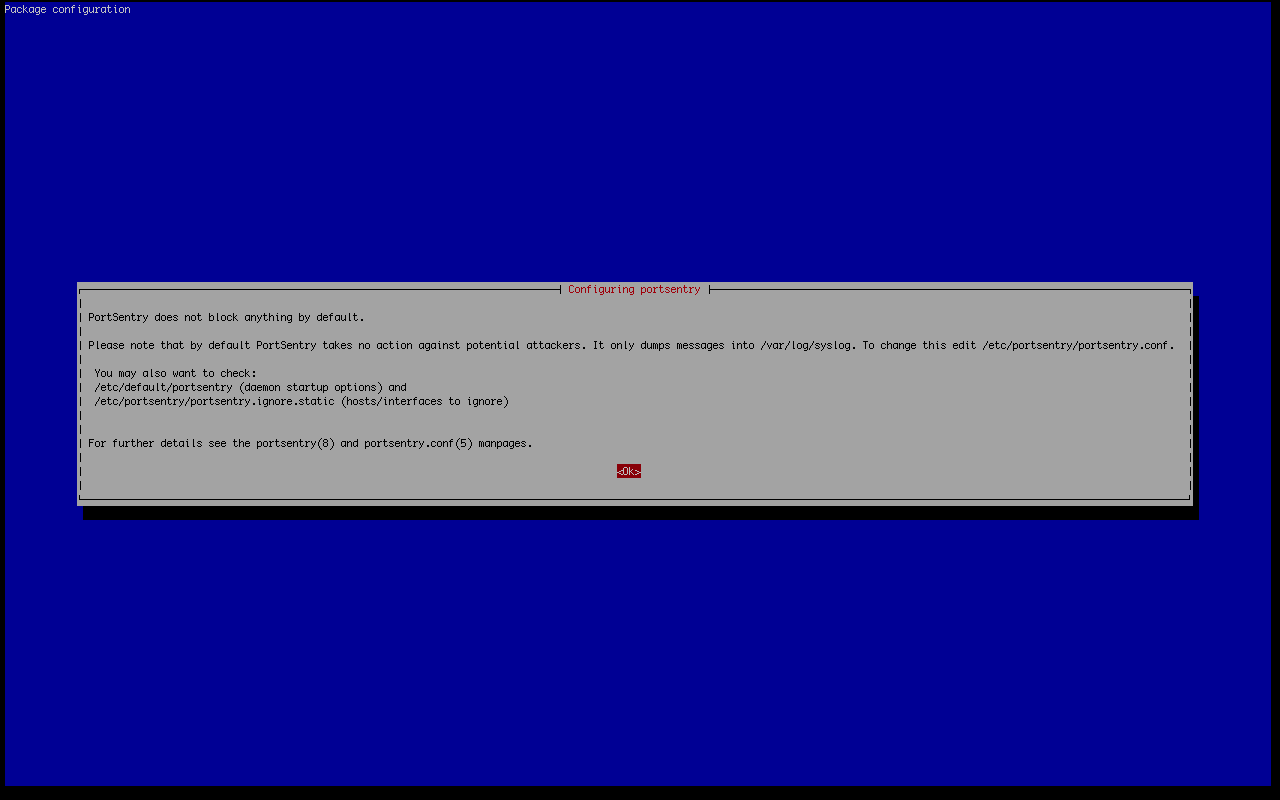

Un mensaje de advertencia le dirá que portsentry aplicará sin bloqueo a menos que lo haga Dile :

Una vez completada la instalación, por lo tanto, procederemos a la configuración de portsentry.

Como primer paso, haremos una parada servicio :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

Luego aplicaremos las excepciones para no para bloquear direcciones IP diferentes (mínimo su IP dirección así como las direcciones IP de Servidors de monitoreo, etc..).

Para las playas de IP direcciones para permitir y utilizado por nuestro Servidor supervisión, consulte el siguiente artículo : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_Servidor

Para aplicar estas excepciones, editamos el fichero /etc/portsentry/portsentry.ignore.static

En el inicio del servicio, el contenido del archivo se añadirá al archivo /etc/portsentry/portsentry.ignore.

Para agregar una excepción para portsentry, sólo tiene que añadir una dirección IP por línea. Usted puede también y sólo agregar uno o un CIDR.

Ahora que ha agregado su /su dirección IP de lista Blanco, configuraremos portsentry a hablado correctamente al editar el archivo de configuración que es accesible a través de /etc/portsentry/portsentry.conf.

Utilizamos portsentry en modo avanzado para los protocolos TCP y UDP. Para ello, debe modificar el archivo /etc/default/portsentry para poder tener :

TCP_MODE="atcp" UDP_MODE="audp"

También deseamos que portsentry es una obstrucción. Por lo tanto debemos activarlo pasando por BLOCK_UDP y BLOCK_TCP a 1 como abajo :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

Optamos por un bloqueo de personas maliciosas a través de iptables. Por lo tanto comentaremos en todas las líneas del archivo de configuración que comienzan con KILL_ROUTE excepto la próxima :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

Se puede verificar que éste es el caso, una vez el archivo guardado con cat y grep :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

Ahora podemos relanzar servicio portsentry y ahora empezará a bloquear el puerto exploraciones :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

Portsentry registra en el archivo /var/log/syslog y como se puede ver a continuación, después de un puerto para el cuidado de este tutorial con Nmap, escaneo la dirección ha sido bloqueado a través de iptables :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

Si quieres tirar un bloque, puede comprobar la IP direcciones prohibidas mediante iptables.

Es la IP que fue bloqueada después de nuestra prueba anterior :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

Así que vamos a borrar la entrada :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

PS : no olvide de dejar las direcciones IP de nuestra Servidors de monitoreo en las excepciones de portsentry para evitar falsos positivos y causar alertas innecesarias.

Habilitar actualización automática de comentarios